Image d'illustration : DEPOSITPHOTOS

Un développeur explique être parvenu à exécuter son propre logiciel sur le système d'info-divertissement de sa voiture Hyundai (l'écran central dans le véhicule), après avoir découvert que les clés de sécurité du système étaient exposées publiquement, et même pire...

Le développeur en question, qui souhaite préserver son anonymat et répond au pseudo de greenluigi1 dans le billet de blog qu'il a rédigé à ce sujet, explique qu'il a pour habitude de bidouiller avec tout matériel électronique qui lui tombe sous la main.

C'est d'ailleurs pour cette raison qu'il s'est intéressé au système d'info-divertissement de son nouveau véhicule, une Hyundai Ioniq de 2021.

En cherchant un moyen d'interférer avec les mises à jour du système D-Audio2, développé par Hyundai Mobis, la filiale en charge de la plateforme de mobilité du constructeur, le développeur fit plusieurs trouvailles surprenantes au détour de ses recherches Google.

Le système en question accepte les mises à jour par le biais d'une archive zip protégée par mot de passe, ce qui mena le développeur à télécharger une de ces archives et à commencer son investigation.

À force de recherches, "greenluigi1" tomba sur un script de configuration Linux hébergé sur le site de Hyundai Mobis (!), dans lequel il trouva en clair (!!) le mot de passe attendu pour les archives, ainsi qu'une clé publique permettant de chiffrer (chiffrement symétrique) les images de firmwares stockées dans ces archives (!!!).

En regardant de plus près la clé de chiffrement publique retrouvée, le développeur découvrit que celle-ci était tout simplement la première clé d'exemple affichée dans un document de présentation du NIST (institut des normes et de la technologie aux US).

WATDAFUCK?

MAIS C'EST PAS TOUT.

Eh non mes p'tits potes ! Parce que figurez-vous que l'accès à certains des fichiers présents dans cette archive, dont celui du binaire "updateAgent" en charge de procéder aux mises à jour de la voiture, était protégé par un autre chiffrement, RSA cette fois (clé publique pour chiffrer, clé privée pour déchiffrer) : sans clé privée, impossible de déchiffrer le contenu donc.

Ah ! Ça paraît quand même un peu plus secure tout à coup, non ?

Ben non.

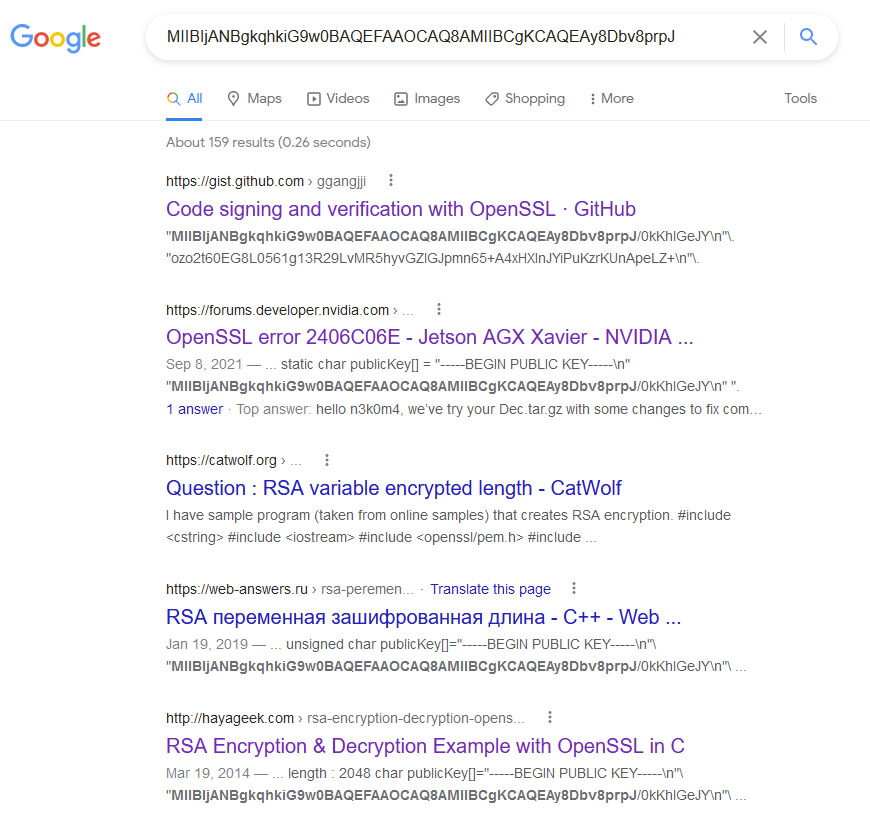

En cherchant simplement "RSA" dans tous les fichiers accessibles de l'archive, le développeur tombe sur un bout de code reprenant la clé publique de ce chiffrement.

Ni une ni deux, il lance une recherche Google avec une portion de cette clé et la retrouve... DANS UN TUTO DE CHIFFREMENT RSA.

INCROYABLE.

Capture d'écran de la recherche Google de greenluigi1

Et, oh surprise, en plus de la clé publique utilisée par Hyundai, se trouvait la clé privée attendue dans ce même tuto.

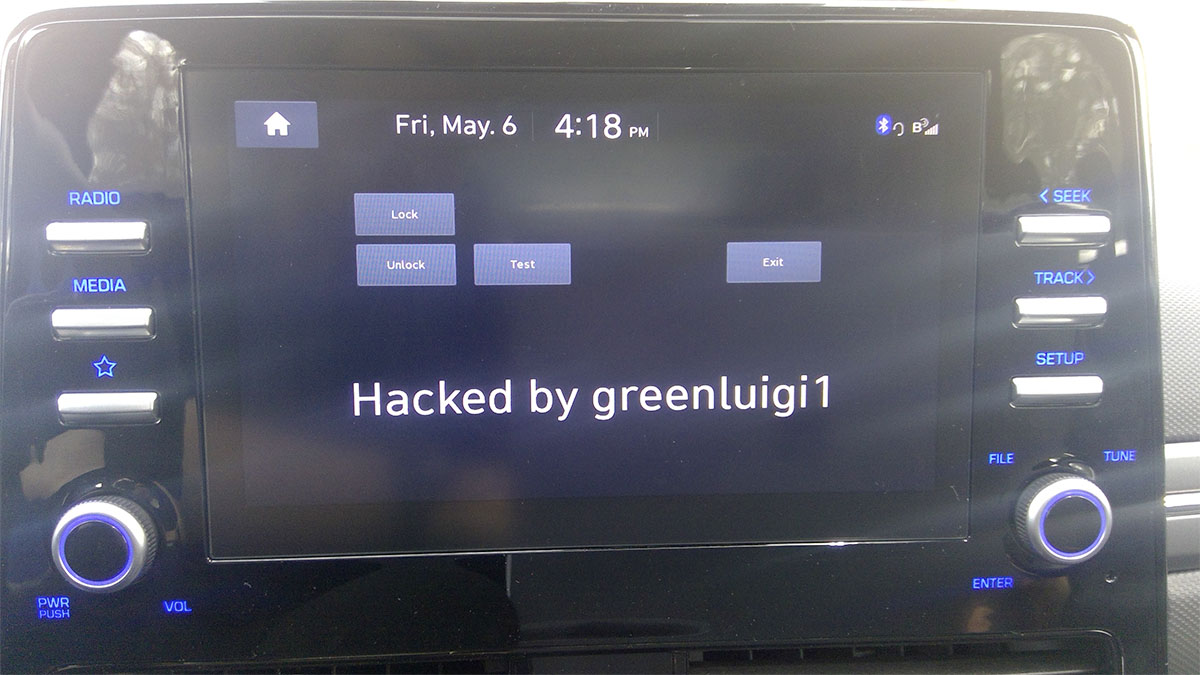

L'usage de cette clé privée permit au développeur de disposer d'un contrôle total sur les fichiers de mise à jour adressés à sa voiture. Dans deux autres billets sur son blog, celui-ci explique le reste de sa démarche (qui reste en elle-même très technique), et démontre photo à l'appui son hack du système d'info-divertissement :

Important : ce hack porte uniquement sur le système d'info-divertissement et non d'autres composants critiques du véhicule, que l'on espère plus sécurisées. (hein oui ?)