Chérie, j'ai exposé la CB — Une faille de vulnérabilité expose l'outil d'édition de captures d'écran intégré dans les smartphones Google Pixel. Celle-ci permet de ressortir des portions manquantes d'une image rognée, reconstituant ainsi la capture brute originale.

Surnommée "aCropalypse", la vulnérabilité (CVE-2023-21036) a été identifiée et rapportée à Google par l'ingénieur australien Simon Aarons début janvier, après un proof of concept initialement remonté par David Buchanan.

L'utilitaire concerné par cette faille, Markup, est présent dans l'écosystème Android depuis 2018 (Android 9) et gère pour les modèles Pixel l'édition des captures d'écran (rognagne, ajout de texte, dessin et mise en surbrillance).

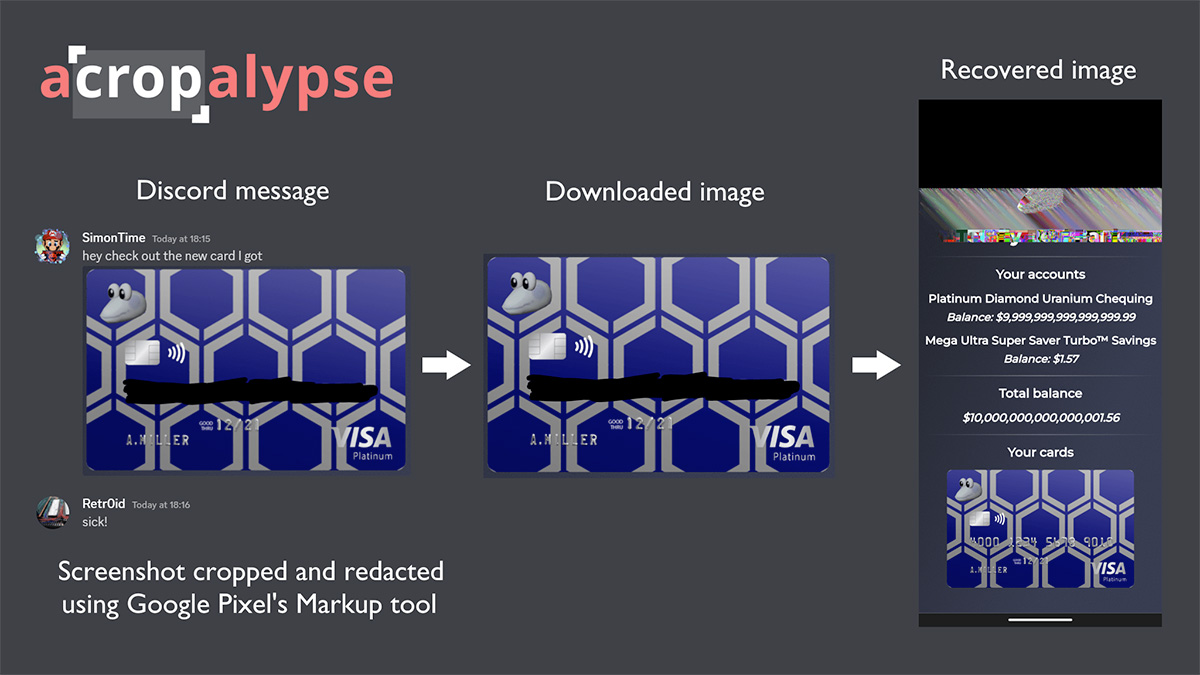

Comme exposé dans l'exemple donné sur Twitter par Simon Aarons, si quelqu'un a pris une capture d'un écran exposant ses informations bancaires en s'assurant de cacher des données sensibles (rognage, dessin), en fonction de la manière dont un service en ligne traite cette image (dans le cadre de cet exemple, Discord), cette vulnérabilité rend possible la récupération de tout ou partie de la capture d'origine, en exposant ainsi des informations potentiellement critiques.

Dans le cas exposé, alors que le haut de l'image est corrompu, il a été possible de récupérer environ 80% de la capture d'origine — de quoi découvrir un numéro de carte bleue en plus du solde sur un compte bancaire (fictif).

Cette vulnérabilité met ainsi en danger toutes les captures d'écran qui contenaient initialement des données sensibles comme des adresses, des numéros de téléphones et tout autre type de données privées.

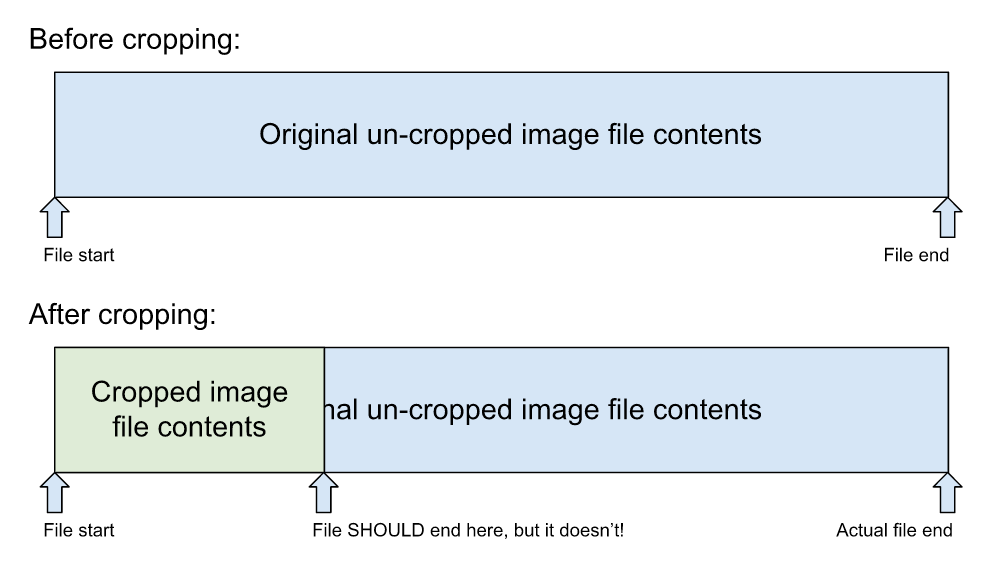

D'un point de vue technique, lorsqu'une capture d'écran est éditée par l'utilitaire concerné, ce dernier enregistre la nouvelle image au même endroit que la capture d'origine. Cependant, celui-ci n'écrase pas le fichier de départ avant de constituer le nouveau. Si le nouveau fichier est plus petit, des résidus du fichier initial sont alors présents dans la version finale.

Alors que de nombreux services et réseaux sociaux retravaillent à leur manière les images qu'ils hébergent à l'upload des utilisateurs (Twitter n'est notamment pas concerné par la faille), d'autres, comme Discord évoqué précédemment, permettaient à la vulnérabilité d'être exploitée.

Le réseau social communautaire a néanmoins procédé à une mise à jour de son traitement des images le 17 janvier (sans que l'on sache si cela a un lien avec "acropalypse"), ce qui expose malgré tout les captures qui y ont été uploadées avant cette date.

De son côté, Google a déployé un correctif pour cette faille (considérée comme sévère) dans sa mise à jour de sécurité du mois de mars et disponibles pour les smartphones Pixel 4a, 5a, 7 et 7 Pro.

Si vous souhaitez en savoir plus, un billet sur le blog de David Buchanan présente et explique les détails techniques autour de cette vulnérabilité.

Les utilisateurs de Google Pixel sont quant à eux invités à supprimer les captures potentiellement sensibles qu'ils auraient pu exposer en ligne.

À lire aussi sur Les Joies du Code :

- 👨🚒 Atlassian, l'éditeur derrière Jira, Bitbucket et Trello, a été hacké et voit ses données exposées en ligne

- 🤖 GPT-4 est déjà là : selon OpenAI, son nouveau modèle d'IA est plus créatif et sortira moins de fake news

- 📚 Lecture : The Pragmatic Programmer, un classique pour la bibliothèque des développeurs ?