WordPress est le système de gestion de contenu le plus populaire au monde - la légende dit même qu'il tournerait sur 40% du web mondial !

Utilisé par des millions de personnes et un grand nombre de sociétés et médias (ahem), le CMS n'est bien évidemment pas parfait à tous les égards (*tousse* et je dis pas ça parce qu'il repose sur PHP *tousse*), notamment sur l'aspect sécurité.

En cause : les milliers de thèmes et extensions mis à disposition pour la plateforme. Bien pratiques pour un grand nombre d'utilisateurs, aucun avertissement ni information sur les risques sécurité ne sont affichés au moment de leur installation qui se fait en un clic.

Et pourtant, certains d'entre eux finissent par devenir de vraies passoires propices aux injections ou autres opérations malveillantes, le plus souvent par manque de suivi des vulnérabilités et de mises à jour de la part des développeurs (tiens donc !).

Une récente étude a révélé que près de 30% des bugs critiques dans les extensions WordPress ne sont jamais corrigés. Celle-ci, présentée dans un livre blanc de la société Patchstack, spécialisée dans la sécurité WordPress.

En 2021, la société a par la même occasion constaté une augmentation de 150% des vulnérabilités reportées par rapport à l'année précédente.

Sur l'ensemble des failles identifiées, 91% proviennent de plugins gratuits, tandis que les extensions payantes / premium semblent offrir un service de sécurité supplémentaire (encore heureux, on va dire).

Alors que Patchstack liste 35 vulnérabilités exploitées l'année dernière dans les extensions WordPress, 2 d'entre elles ont exposé à elles seules 4 millions de sites web (les plugins "OptinMonster" et "All in One SEO").

Bien que la majeure partie des extensions aient reçu des updates sécurité de la part de leurs développeurs après la découverte des failles majeures (dont l'une permettait un usage de la fonctionnalité d'upload de fichiers), 9 extensions n'ont pas été mises à jour et ont été retirées du marketplace de WordPress pour non prise en compte de ces risques sévères.

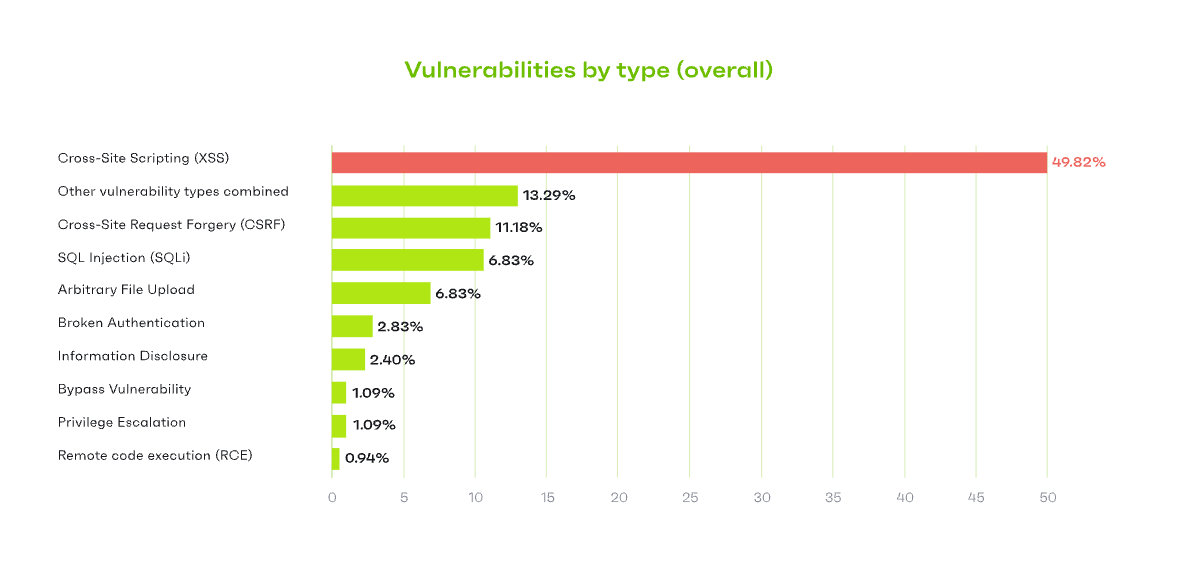

L'étude révèle que la faille de sécurité la plus exploitée auprès des sites WordPress en 2021 est de loin (50%) celle du cross-site scripting (XSS), qui permet d'injecter du contenu dans une page et de provoquer des actions sur les navigateurs qui affichent cette page.

Environ 42% des sites WordPress contenaient un composant exposé en 2021 (sur une moyenne de 18 composants installés par site environ). Parmi les extensions les plus ciblées dans le cadre d'attaques : OptinMonster, PublishPress Capabilities, Booster for WooCommerce plugin et Image Hover Effects Ultimate plugin.